Para muchos usuarios, Windows Defender es básicamente un meme. Para otros, es lo primero que debe ser deshabilitado en cualquier instalación de Windows 10 y Windows 11. Sin embargo, todo lo que necesita esta herramienta para ofrecer una defensa más robusta es un poco de ayuda. Así es: El usuario final puede hacer mucho para mejorar Windows Defender, verificando opciones secundarias en su interfaz, y habilitando parámetros avanzados a través de PowerShell.

Tabla de contenidos

Tal vez esto no sea para ti, pero…

Lo entiendo. Eres un usuario avanzado y quieres tener control absoluto sobre la seguridad de tu equipo. Tal vez tu estrategia principal sea reemplazar a Windows Defender con algo diferente, o por que no, reemplazar a Windows directamente con tu sabor de Linux preferido. Pero en algunas ocasiones, lo perfecto se convierte en enemigo de lo bueno, y para la gran mayoría de los usuarios, Windows Defender es más que suficiente.

Piénsalo de esta manera: Esos usuarios ni siquiera desean interactuar con Windows Defender… o cualquier otra solución de seguridad. No quieren pop-ups, ni alertas, ni ofertas exclusivas para antivirus premium. Además, Windows Defender ha mejorado mucho con el paso de los años (aunque su rendimiento en algunos equipos sigue siendo una asignatura pendiente), y las pruebas independientes como AV-Test y AV-Comparatives así lo reflejan.

Entonces, la idea de este artículo es mejorar Windows Defender para alguien más. Con algunos ajustes en su interfaz y un puñado de comandos avanzados a través de PowerShell, el sistema de seguridad de Microsoft será una opción más que apropiada para proteger instalaciones generales de Windows y Windows 11. Comencemos:

Cómo mejorar Windows Defender en Windows 10 y 11

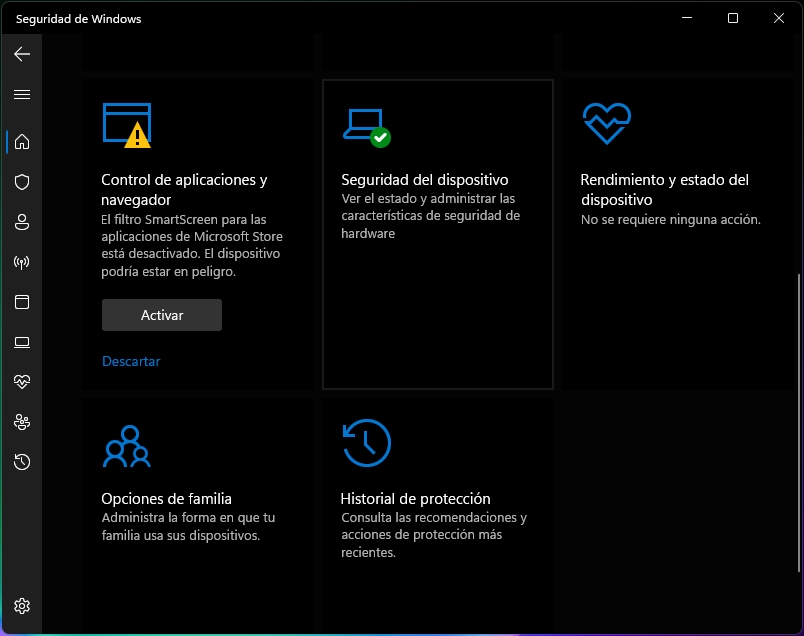

- El primer paso es entrar a la sección de Inicio de Seguridad de Windows y verificar que «Control de aplicaciones y navegador» está activado. Hemos notado que en algunas instalaciones esto debe ser activado manualmente, a pesar de las advertencias del propio Windows. Haz clic en «Activar», y el icono pasará de amarillo a verde.

- Luego entramos a «Protección antivirus y contra amenazas». En la sección «Configuración de antivirus y protección contra amenazas» hacemos clic en «Administrar la configuración», y allí confirmamos que sus cuatro funciones principales estén activadas: Protección en tiempo real, Protección basada en la nube, Envío de muestras automático y Protección contra alteraciones.

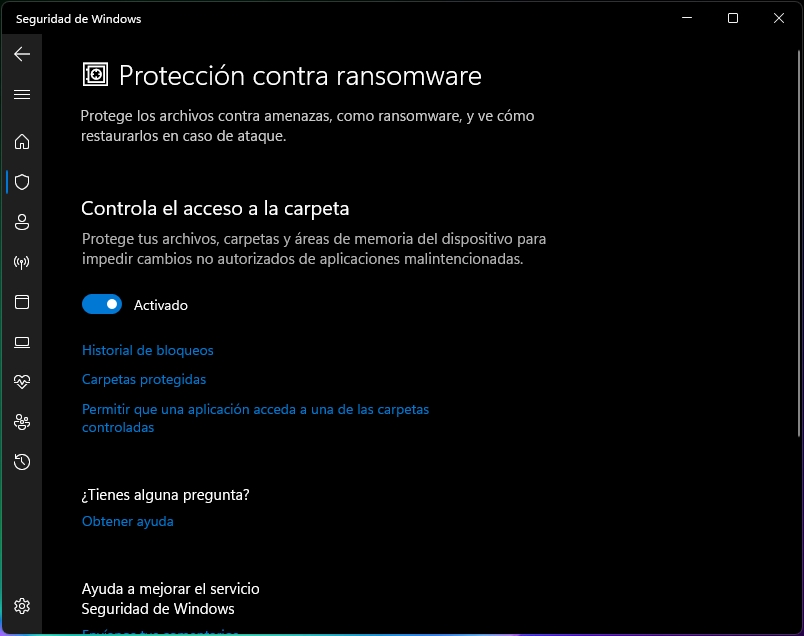

- No te vayas de esa sección: Más abajo aparece «Controla el acceso a la carpeta», mejor conocido como «Protección contra ransomware». Si activas la opción, Windows limitará el acceso a las carpetas del usuario (Documentos, Vídeos, Imágenes, etc.), a menos que la aplicación sea autorizada manualmente. Esto puede generar conflictos con algunos programas y juegos (muchos de ellos guardan las partidas en Documentos), por lo que deberás evaluar su impacto más de cerca.

Reputación y aislamiento

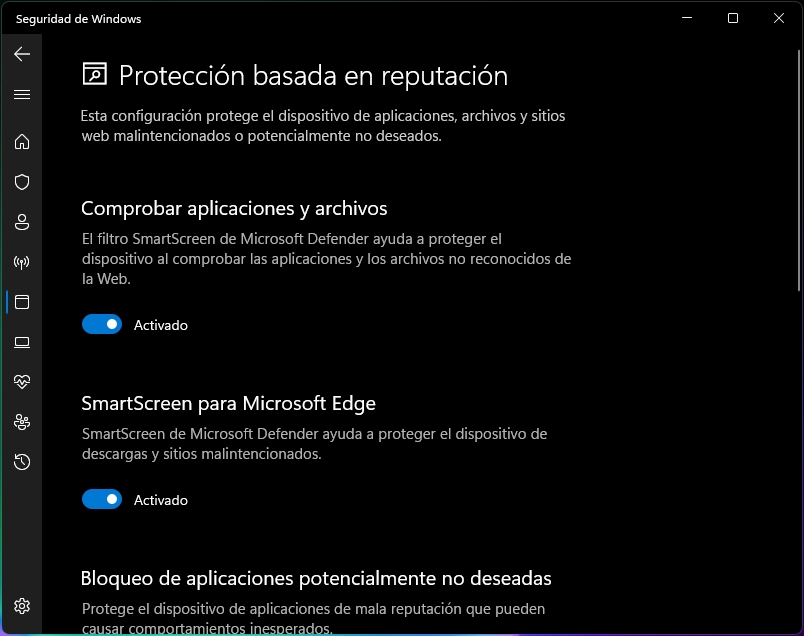

- Dentro del menú «Control de aplicaciones y navegador» encontrarás dos opciones, Protección basada en reputación, y Protección contra vulnerabilidades. En la primera debes comprobar que todo esté activado (Comprobar aplicaciones y archivos, SmartScreen para Microsoft Edge, Bloqueo de aplicaciones potencialmente peligrosas con todas las casillas marcadas, y SmartScreen para aplicaciones de Microsoft Store).

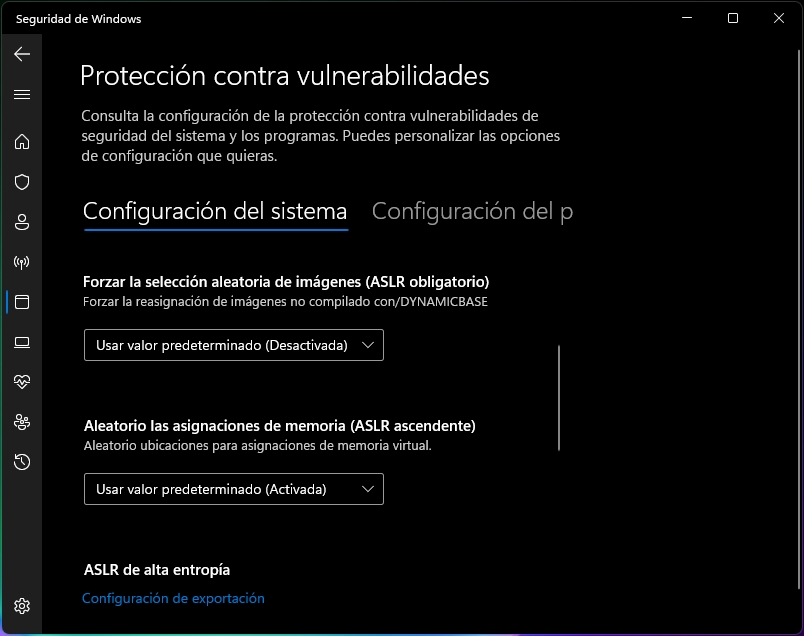

- En la segunda, notarás que la opción «Forzar la selección aleatoria de imágenes (ASLR obligatorio)» viene desactivada de fábrica por posibles incompatibilidades con algunos ejecutables. Sin embargo, la idea es reforzar la seguridad, así que lo cambiamos por «De manera predeterminada» y reiniciamos el ordenador.

- También es probable que algunos usuarios encuentren la opción Navegación aislada. Esto ejecuta a Microsoft Edge en un entorno aislado, colocando una barrera adicional entre cualquier elemento malicioso y el resto del sistema. Si el único navegador en el ordenador va a ser Edge, deberías tener en cuenta esta opción. (N. del R.: No todos los ordenadores soportan esto)

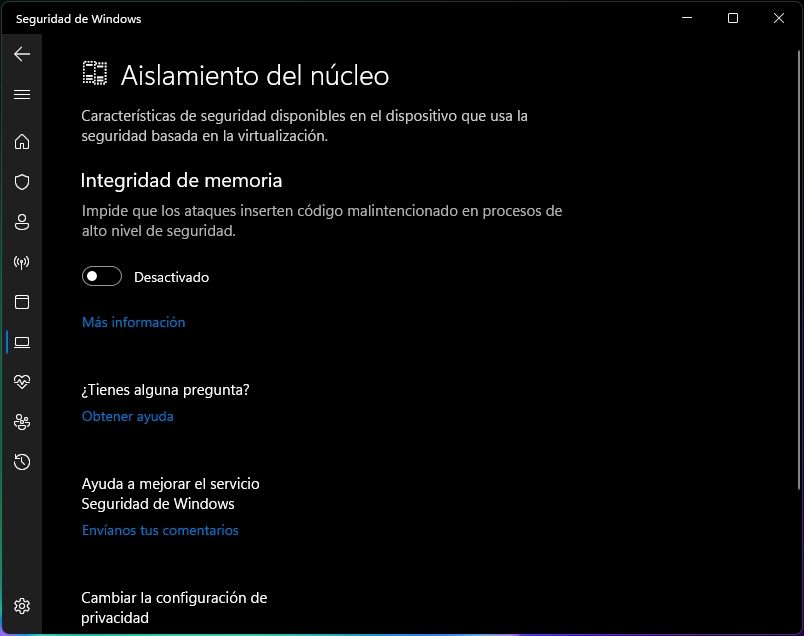

- Finalmente llegamos al llamado Aislamiento del núcleo. En su interior está la opción Integridad de memoria, que bloquea la inserción de código malicioso en procesos de alto nivel. La buena noticia es que Windows mejora su perfil de seguridad si activamos esto, pero la mala es que arrastra una pérdida significativa de rendimiento, especialmente en equipos con algunos años sobre los hombros. En lo personal mantengo la Integridad de memoria desactivada, pero si estás preparando un equipo de última generación, deberías hacer la prueba.

Cómo mejorar a Windows Defender vía PowerShell

Nada te impide limitar los ajustes sobre Windows Defender a su interfaz gráfica, pero existen varios comandos en PowerShell que definitivamente vale la pena explorar. Abre PowerShell con privilegios elevados de administración, o de lo contrario recibirás toda clase de errores.

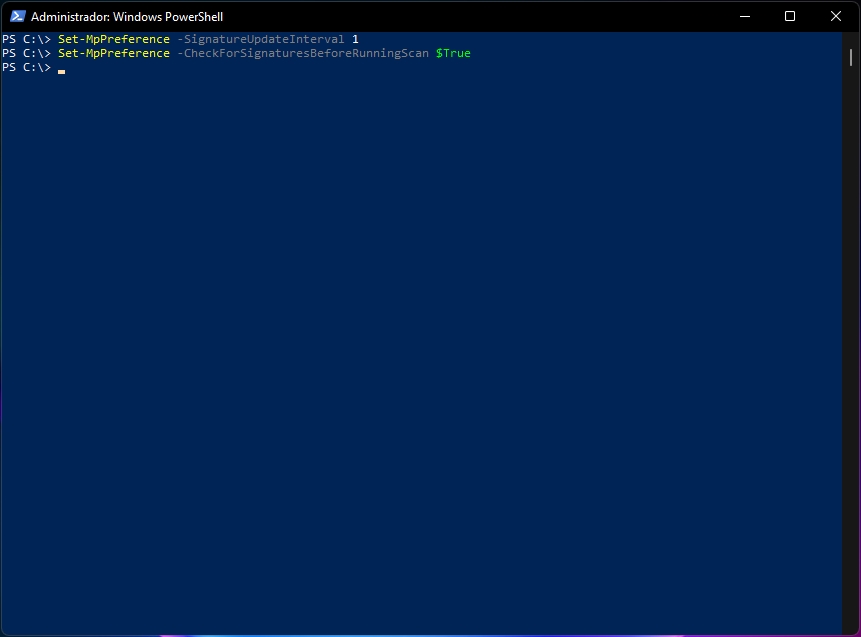

- Set-MpPreference -SignatureUpdateInterval 1 establece la frecuencia para chequear la existencia de nuevas definiciones en una hora. Los valores válidos en este parámetros van de 1 a 24 horas.

- Set-MpPreference -CheckForSignaturesBeforeRunningScan $True le ordena a Windows Defender verificar si existen nuevas definiciones antes de iniciar su escaneado. Los valores permitidos son boolean, $False y $True.

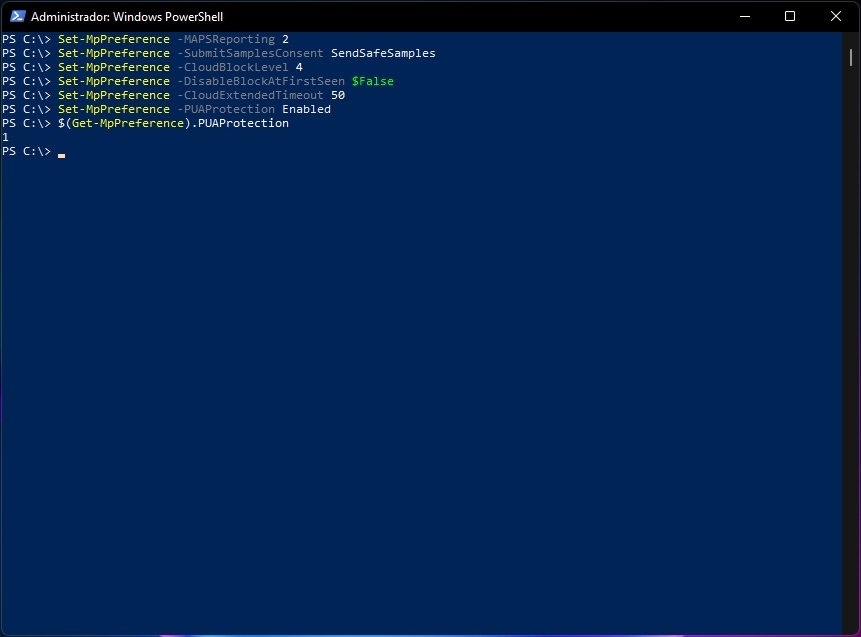

- Set-MpPreference -MAPSReporting 2 hace que el ordenador active el Microsoft Active Protection Service en modo avanzado, compartiendo información adicional con Microsoft sobre software potencialmente malicioso. Si no quieres esto, cambia el valor a 0, pero las modificaciones que mencionaremos a continuación no funcionarán.

- Set-MpPreference -SubmitSamplesConsent SendSafeSamples nos permite limitar el nivel de consentimiento para el envío de muestras seguras. Los valores aceptados son AlwaysPrompt, SendSafeSamples, NeverSend y SendAllSamples.

- Set-MpPreference -CloudBlockLevel 4 nos permite elevar la agresividad de Defender al escanear ejecutables. Los niveles soportados son cuatro: 0 (default), 2 (alto), 4 (alto+), y 6 (tolerancia cero). Nuestro ejemplo coloca el comando en alto+.

- Set-MpPreference -DisableBlockAtFirstSeen $False confirma que Windows Defender bloqueará un elemento si es la primera vez que lo encuentra.

- Set-MpPreference -CloudExtendedTimeout 50 extiende el tiempo por el que Windows Defender puede bloquear a un ejecutable para su análisis en la nube hasta 50 segundos. El valor por default es de 10 segundos, pero algunas conexiones necesitan el tiempo extra.

- Set-MpPreference -PUAProtection Enabled puede ser modificado en la interfaz gráfica de Windows Defender, pero en esencia habilita la protección frente a aplicaciones no deseadas. El comando $(Get-MpPreference).PUAProtection verifica su estado (1 significa activado).

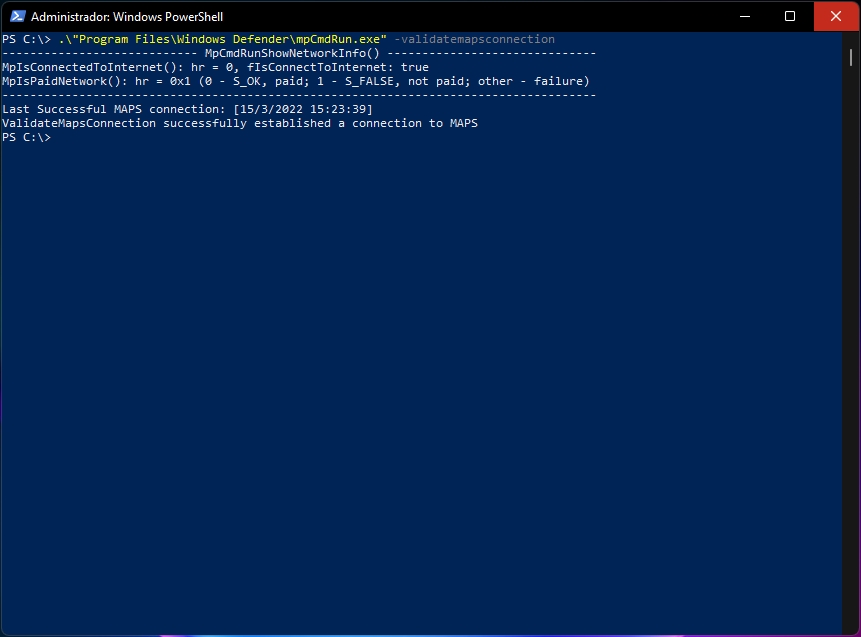

- Como cierre, vamos a la raíz del disco C y con el comando .\”Program Files\Windows Defender\mpCmdRun.exe” -validatemapsconnection validamos la conexión a MAPS. Si reporta successfully established, todo está en orden.

En resumen

El artículo puede parecer largo, pero en la práctica, mejorar a Windows Defender sólo te tomará unos pocos minutos. Si el tema es de tu interés y quieres estudiar más de cerca otros valores avanzados, la documentación oficial de Microsoft tiene muchos detalles al respecto, incluyendo el comando -EnableLowCpuPriority, ideal para procesadores más humildes. ¡Buena suerte!

0 Comments:

Publicar un comentario